Traduções desta página:

Documentação

Manual de Utilização

Informações Adicionais

Documentação

Manual de Utilização

Informações Adicionais

A B C D E F G H I J K L M N

O P Q R S T U V W X Y Z Fontes

Este Glossário está em constante atualização.

BIND (Berkeley Internet Name Domain ou, como chamado previamente, Berkeley Internet Name Daemon) é o servidor para o protocolo DNS mais utilizado na Internet, especialmente em sistemas do tipo Unix, onde ele pode ser considerado um padrão de fato.

DHCP, Dynamic Host Configuration Protocol, é um protocolo de serviço TCP/IP que oferece configuração dinâmica de terminais, com concessão de endereços IP de host e outros parâmetros de configuração para clientes de rede. Este protocolo é o sucessor do BOOTP que, embora mais simples, tornou-se limitado para as exigências atuais. O DHCP surgiu como padrão em Outubro de 1993. O RFC 2131 contém as especificações mais atuais (Março de 1997). O último standard para a especificação do DHCP sobre IPv6 (DHCPv6) foi publicado a Julho de 2003 como RFC 3315.Three-Pronged Firewall – Designa-se assim derivado da utilização de uma firewall com 3 pontos de rede, um para a rede privada, outro para a rede pública e outro ainda para a DMZ. Esta arquitetura caracteriza-se por ser simples de implementar e de baixo custo, no entanto, é mais vulnerável e tem uma performance mais reduzida em comparação à DMZ com 2 firewalls.Multiple Firewall DMZ – São utilizados diversas firewalls para controlar as comunicações entre as redes externa pública e interna (privada). Com esta arquitetura temos uma segurança mais efetiva podemos balancear a carga de tráfego de dados e podemos proteger várias DMZ's para além da nossa rede interna.DNS (Domain Name System - Sistema de Nomes de Domínios) é um sistema de gerenciamento de nomes hierárquico e distribuído operando segundo duas definições:Funcionamento: Os dados numa rede IP que são enviados em blocos referidos como ficheiros (os termos são basicamente sinónimos no IP, sendo usados para os dados em diferentes locais nas camadas IP). Em particular, no IP nenhuma definição é necessária antes do nó tentar enviar ficheiros para um nó com o qual não comunicou previamente. Encapsulamento IP: O endereço de origem no cabeçalho IP indicará a quem deverá ser enviada a resposta do protocolo encapsulado, neste caso o TCP.

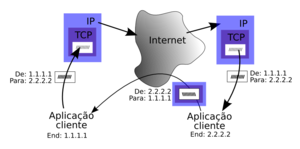

Encapsulamento IP: O endereço de origem no cabeçalho IP indicará a quem deverá ser enviada a resposta do protocolo encapsulado, neste caso o TCP.

SMTP) é o protocolo padrão para envio de e-mails através da Internet.Secure Shell ou SSH é, simultaneamente, um programa de computador e um protocolo de rede que permite a conexão com outro computador na rede, de forma a executar comandos de uma unidade remota. Possui as mesmas funcionalidades do TELNET, com a vantagem da conexão entre o cliente e o servidor ser criptografada.https:\\192.168.0.1:8181— Reginaldo Sousa Melo 2014/07/26 13:24